Hva er kryptert DNS-trafikk?

Personvern Sikkerhet Dns Helt / / August 24, 2023

Publisert

For å beskytte sikkerheten og personvernet ditt, er det viktig å forstå kryptert DNS-trafikk og hvorfor det er viktig.

I det enorme, sammenkoblede riket av internett Domain Name System (DNS) fungerer som en sentral guide, og oversetter menneskevennlige domenenavn som «example.com» til IP-adresser som maskiner forstår. Hver gang du besøker et nettsted eller sender en e-post, lages en DNS-spørring, som fungerer som en bro mellom menneskelig hensikt og maskinhandling. Men i årevis har disse DNS-spørringene blitt eksponert og overført i klartekst, noe som gjør dem til en gullgruve for snoopere, hackere og til og med noen Internett-leverandører (ISP) som søker innsikt i brukernes internett atferd. Gå inn i konseptet "kryptert DNS-trafikk", som tar sikte på å skjerme disse viktige oppslagene, og kapsle dem inn i lag med kryptografisk beskyttelse.

Problemet med tradisjonell DNS

Før vi dykker ned i en beskrivelse av kryptert DNS-trafikk, bør vi nok snakke om DNS-trafikk generelt. Domain Name System (DNS) står som en knutepunkt i vårt digitale rike. Tenk på det som en intrikat katalog for Internett; dens rolle er ikke bare å gjøre nettnavigasjon intuitiv for brukere, men også å øke motstandskraften til netttjenester.

I kjernen bygger DNS bro over gapet mellom menneskevennlig og maskinvennlig internettadresse formater. For en vanlig bruker, i stedet for å huske en kompleks IP-adresse (Internet Protocol) som "104.25.98.13" (som representerer dens IPv4-adresse) eller 2400:cb00:2048:1:6819:630d (IPv6-formatet), kan man ganske enkelt legge inn "groovypost.com" i en nettleser.

Mens fordelen for mennesker er klar, for applikasjoner og enheter tar funksjonen til DNS en litt annen nyanse. Dens verdi er ikke nødvendigvis i å hjelpe hukommelsen – tross alt, programvare kjemper ikke med glemsel slik vi gjør. I stedet styrker DNS, i dette tilfellet, motstandskraften.

Hvordan, spør du? Gjennom DNS er ikke organisasjoner begrenset til en enkelt server. I stedet kan de spre sin tilstedeværelse over en mengde servere. Dette systemet gir DNS mulighet til å lede en bruker til den mest optimale serveren for deres behov. Det kan føre en bruker til en server i nærheten, og eliminere sannsynligheten for en treg opplevelse som er utsatt for etterslep.

Denne strategiske retningen er en hjørnestein for de fleste skytjenester, der DNS spiller en sentral rolle i å knytte brukere til en beregningsressurs i nærheten.

Personvernhensyn i DNS

Dessverre utgjør DNS et potensielt stort personvernproblem. Uten noen form for kryptering for å gi et beskyttende skjold for enhetens kommunikasjon med DNS-resolveren, risikerer du uberettiget tilgang eller endringer i DNS-utvekslingene dine.

Dette omfatter inntrenging fra enkeltpersoner på Wi-Fi, Internett-leverandøren (ISP) og til og med mellommenn. Konsekvensene? Kompromittert personvern, ettersom utenforstående ser domenenavnene du ofte bruker.

I kjernen har kryptering alltid vært forkjemper for en sikker og privat internettt nettleseropplevelse. Selv om det kan virke trivielt at en bruker åpnet «groovypost.com», i en større sammenheng, blir en portal for å forstå en persons nettadferd, forutsetninger og, potensielt, mål.

Slike innhentede data kan forvandles til varer, selges til enheter for økonomisk vinning eller bevæpnes av ondskapsfulle aktører for å orkestrere skattemessig underskudd.

En rapport kuratert av Neustar internasjonale sikkerhetsråd i 2021 belyste denne trusselen, og avslørte at svimlende 72 % av bedriftene sto overfor minst én DNS-inntrenging i det foregående året.

Videre opplevde 58 % av disse foretakene betydelige ettervirkninger fra innbruddene. Etter hvert som DNS-overtredelser øker, fremstår kryptert DNS-trafikk som et bolverk mot en rekke trusler, inkludert spionasje, forfalskning og forskjellige sofistikerte DNS-strategier.

Kryptert DNS-trafikk: Et dypdykk

Kryptert DNS-trafikk transformerer gjennomsiktige DNS-data til et sikkert format, som kan dechiffreres utelukkende av de kommuniserende enhetene: DNS-klienten (som nettlesere eller nettverksenheter) og DNS-løseren.

Utviklingen av DNS-kryptering

Opprinnelig var ikke DNS innebygd med sikkerhetsattributter. Fødselen av DNS kom på en tid da Internett var i ferd med å begynne, blottet for netthandel, banktjenester eller digitale butikkfronter. DNS-kryptering virket overflødig.

Men mens vi svinger til dagens landskap – preget av en oppblomstring av e-business og et oppsving i cybertrusler – har behovet for mer sikkerhet over personvernet til DNS blitt klart.

To fremtredende krypteringsprotokoller har dukket opp for å møte dette behovet: DNS over TLS (DoT) og DNS over HTTPS (DoH).

DNS over TLS (DoT)

DoT bruker Transport Layer Security (TLS) protokoll for å sikre og innkapsle DNS-dialoger. Spennende nok, TLS – ofte gjenkjent av en annen moniker, SSL – driver HTTPS-kryptering og autentisering av nettsteder.

For DNS-interaksjoner utnytter DoT brukerdatagramprotokollen (UDP), kombinert med TLS-beskyttelse. Drivambisjonen? Forsterk brukernes personvern og hindre potensielle ondsinnede aktører som tar sikte på å avskjære eller endre DNS-data.

Port 853 står som den dominerende porten blant digitale innbyggere for DoT. Talsmenn for DoT-standarden hevder ofte dens styrke når det gjelder å kjempe med menneskerettighetsutfordringer i urolige områder.

Ikke desto mindre, i nasjoner der ytringsfriheten står overfor innskrenkning, kan DoTs beskyttende aura ironisk nok sette søkelyset på brukere, og gjøre dem til mål for undertrykkende regimer.

DNS over HTTPS (DoH)

DoH, i sin essens, bruker HTTPS for ekstern DNS-tolkning og opererer primært via port 443. For vellykket drift trenger løsere en DoH-server som er vert for et spørringsendepunkt.

Adopsjon av DOH på tvers av nettlesere

Siden Google Chrome versjon 83 på både Windows og macOS, har nettleseren omfavnet DoH, tilgjengelig via innstillingene. Med riktig DNS-serveroppsett fremhever Chrome DNS-forespørsler med kryptering.

Dessuten har alle autonomien til å velge sin foretrukne DoH-server. Chrome integreres til og med med ulike DoH-leverandører, for eksempel Google Public DNS og Cloudflare.

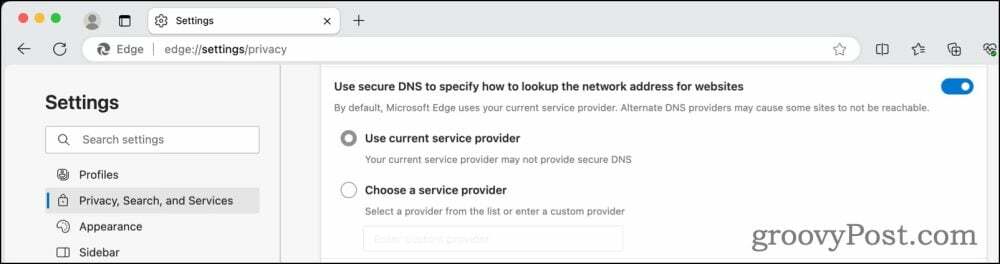

Microsoft Edge tilbyr også innebygd støtte for DoH, navigerbar gjennom innstillingene. Når den er aktivert og sammenkoblet med en kompatibel DNS-server, sikrer Edge at DNS-spørringer forblir kryptert.

I et samarbeidsprosjekt med Cloudflare i 2018, integrerte Mozilla Firefox DoH, kjent som Trusted Recursive Resolver. Fra 25. februar 2020 kunne USA-baserte Firefox-elskere utnytte DoH med Cloudflare som standardløser.

For ikke å bli utelatt, kan Opera-brukere også slå DoH på eller av via nettleserens innstillinger, og dirigere DNS-forespørsler mot Cloudflare som standard.

Integrasjonen av DOH med operativsystemet

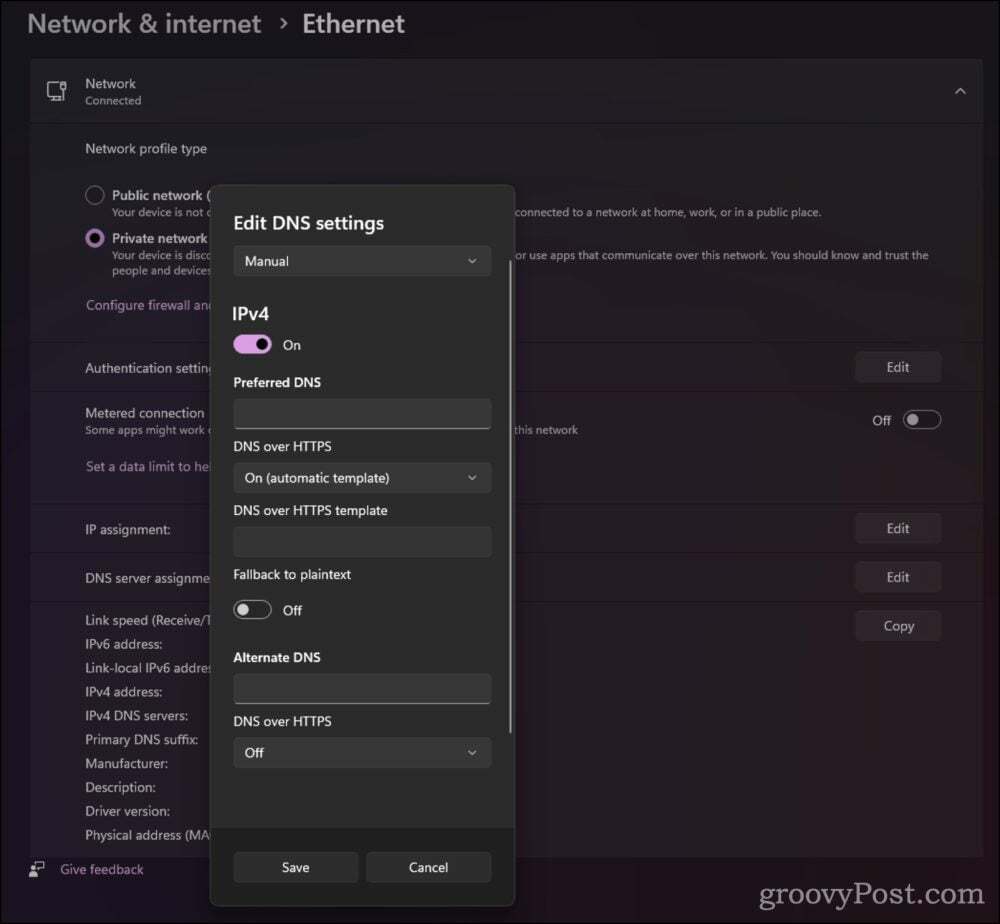

Historisk sett, Microsofts operativsystemer har nølt med å omfavne avantgarde-teknologi. Windows 10 dreide imidlertid mot fremtiden, slik at brukere kunne aktivere DoH via innstillingene.

Apple har våget seg videre og introdusert app-sentriske krypteringsteknikker. Dette banebrytende trekket gir apputviklere mulighet til å innlemme sine distinkte krypterte DNS-konfigurasjoner, noe som noen ganger gjør tradisjonelle kontroller foreldet.

Den ekspansive horisonten til kryptert DNS-trafikk symboliserer utviklingen av det digitale riket, og understreker den evige søken etter forsterket sikkerhet og forbedret personvern.

Kontroversen som følger med kryptert DNS

Mens kryptering av DNS-trafikk styrker konfidensialitet og forbedrer brukernes personvern med beskyttelsestiltak som ODoH, støtter ikke alle dette skiftet. Skillet ligger først og fremst mellom sluttbrukere og nettoperatører.

Historisk sett har nettverksoperatører tilgang til DNS-spørringer til hindre skadelig programvare og annet uønsket innhold. Deres bestrebelse på å opprettholde denne praksisen for legitime sikkerhets- og nettverksadministrasjonsbehov er også fokuspunktet for IETF ADD (Adaptive DNS Discovery) arbeidsgruppen.

I hovedsak kan debatten karakteriseres som: «universell kryptering» versus «nettverkssuverenitet». Her er en detaljert utforskning:

Universell DNS-trafikkkryptering

De fleste krypteringsmetodene avhenger av DNS-oppløsere som er konfigurert for kryptering. Disse krypteringsstøttende resolverne utgjør imidlertid bare en liten brøkdel av totalen.

Sentralisering eller konsolidering av DNS-løsere er et truende problem. Med begrensede muligheter skaper denne sentraliseringen fristende mål for ondsinnede enheter eller påtrengende overvåking.

De fleste krypterte DNS-konfigurasjoner lar brukere velge sin løser. Men å ta et informert valg kan være skremmende for den gjennomsnittlige personen. Standardalternativet er kanskje ikke alltid optimalt på grunn av ulike årsaker som oppløserens vertsjurisdiksjon.

Å måle påliteligheten til sentraliserte serveroperatører er intrikat. Ofte må man stole på deres offentlige personvernerklæringer og potensielt deres egenevalueringer eller tredjepartsvurderinger.

Eksterne anmeldelser er ikke alltid robuste. Overveiende baserer de sine konklusjoner på data gitt av de reviderte, og gir avkall på en grundig, praktisk undersøkelse. Over tid kan det hende at disse revisjonene ikke reflekterer en operatørs praksis nøyaktig, spesielt hvis det er organisatoriske endringer.

Kryptert DNS er bare én fasett av nettsurfing. Flere andre datakilder kan fortsatt spore brukere, noe som gjør kryptert DNS til en avbøtende metode, ikke en kur. Aspekter som ukrypterte metadata forbli tilgjengelig og informativ.

Kryptering kan skjerme DNS-trafikk, men spesifikke HTTPS-tilkoblingssegmenter forblir gjennomsiktige. I tillegg kan kryptert DNS omgå DNS-baserte blokkeringslister, selv om tilgang til nettsteder direkte via deres IP gjør det samme.

For å virkelig motvirke sporing og tilsyn, bør brukere utforske omfattende løsninger som virtuelle private nettverk (VPN-er) og Tor, noe som gjør trafikkgransking mer utfordrende.

Holdningen til "nettverkssuverenitet"

Kryptering kan begrense en operatørs evne til å granske og deretter regulere eller rette opp nettverksoperasjoner. Dette er sentralt for funksjoner som foreldrekontroll, synlighet av bedriftens DNS-søk og oppdagelse av skadelig programvare.

Oppstigningen av Bring Your Own Device (BYOD)-protokoller, som tillater brukere å samhandle med sikrede systemer bruker personlige enheter, introduserer kompleksitet, spesielt i strenge sektorer som finans og helsevesen.

Oppsummert, mens kryptert DNS tilbyr forbedret personvern og sikkerhet, har adopsjonen utløst en livlig debatt, og fremhevet den intrikate balansen mellom brukerpersonvern og nettverksadministrasjon.

Oppsummeringen: Stol på kryptert DNS-trafikk eller se den som ett personvernverktøy

I en tid med eskalerende cybertrusler og økende personvernbekymringer, har det aldri vært mer kritisk å ivareta ens digitale fotavtrykk. Et av de grunnleggende elementene i denne digitale grensen er Domain Name System (DNS). Tradisjonelt ble disse DNS-forespørslene utført i ren tekst, utsatt for alle nysgjerrige øyne som kunne se, det være seg nettkriminelle eller overdrevne tredjeparter. Kryptert DNS-trafikk har dukket opp som en løsning for å bygge bro over dette sikkerhetsproblemet.

Det er opp til deg å bestemme den beste måten å bruke kryptert DNS på. Du kan stole på en programvareløsning, som nettleserfunksjonene som tilbys av Microsoft Edge, Google Chrome og andre. Hvis du bruker OpenDNS på ruteren din, men du bør også vurdere parer den med DNSCrypt for allsidig sikkerhet.