Dell sender bærbare datamaskiner med farlig rotsertifikat. Slik tester du PC-en din (oppdatert)

Sikkerhet / / March 18, 2020

I løpet av helgen ble det oppdaget at Dell har sklidd et rootkit-sertifikat kalt eDellRoot for å hjelpe til med kundesupport. Slik gjør du hvis du er smittet.

Oppdatering 11/24/1015: Dell svarer på sikkerhetsproblemene:

Dell har offisielt svart på eDellRoot-problemet på det Støtteblogg. Den ga ut en manual: Instruksjoner for fjerning av eDellRoot Certificate så vel som en lite verktøy (direkte lenke) som fjerner den automatisk for deg.

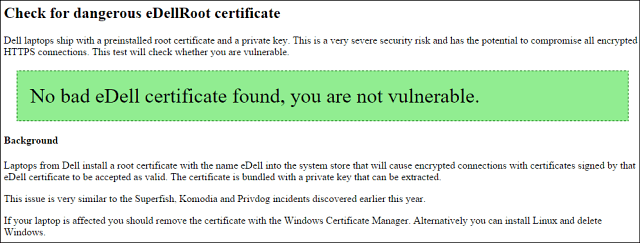

Du kan teste om du har eDellRoot Certificate ved å klikke denne lenken (som vi forklarer nedenfor). Hvis du har det, foreslår vi at du leser Dells blogginnlegg, laster ned PDF-filen og følger instruksjonene for å bli kvitt det.

Det er også verdt å merke seg at i dag oppdaget vi at det ikke bare er et problem med bærbare datamaskiner (som vi opprinnelig rapporterte. Dette er faktisk et problem med alle formfaktorer på Dell-PCer. Hvis du har en Dell-PC, bør du sjekke om eDellRoot er på systemet ditt. For hele historien, les rapporten nedenfor.

eDellRoot Certificate Security Risk

I det som viser seg å være et annet déjà vu, Dell Inc, ble det oppdaget i løpet av helgen, (siden august) har glidd en rootkit-sertifikat kalt eDellRoot for å hjelpe deg med det selskapet påstår å ha lettere tilgang til støttetjenester for sine kunder. En melding fra en Reddit-plakat som går under navnet rotorcowboy la ut detaljer på det populære sosiale mediesiden om funnet.

Jeg fikk en skinnende ny XPS 15 bærbar PC fra Dell, og mens jeg forsøkte å feilsøke et problem, gjorde jeg det oppdaget at den kom forhåndsinnlastet med en selvsignert rot CA (Certificate Authority) med navnet eDellRoot. Med den fulgte den private nøkkelen, merket som ikke-eksporterbar. Imidlertid er det fortsatt mulig å få en rå kopi av den private nøkkelen ved å bruke flere tilgjengelige verktøy (jeg brukte NCC Groups Jailbreak-verktøy). Etter å ha diskutert dette kort med noen andre som hadde oppdaget dette også, bestemte vi oss for at de sender hver bærbar PC de distribuerer med nøyaktig samme rotsertifikat og privat nøkkel, veldig lik det Superfish gjorde på Lenovo datamaskiner. For de som ikke er kjent, er dette et viktig sikkerhetssårbarhet som setter alle nye Dell-kunder i fare. Kilde

Bare en oppfriskning, Lenovo fikk enorm tilbakeslag da det ble oppdaget at selskapet hadde lastet et lignende rootkit-sertifikat kalt superfisk på utvalgte Lenovo-enheter. Selskapet fikk så mye presse for handlingen at noen har sagt at hendelsen sannsynligvis ble sårt for selskapets mangeårige rykte som et populært merke blant forbrukere og bedrifter. Med at Lenovo var et kinesisk-eid selskap og de nylige iskalde politiske forbindelsene med Kina og USA, har selskapet prøvd å gjenopprette tilliten til forbrukerne siden den gang. Hendelsen var så ille at Microsoft måtte hjelpe til med opprydningen ved å utstede en definisjonsoppdatering for Windows Defender som hjalp til med å fjerne sertifikatet.

Så langt har brukere funnet det sårbare sertifikatet på Dell Inspiron 5000, XPS 15 og XPS 13. Siden dette er en ny utvikling, kan det også være på andre Dell-PCer på markedet.

Hendelsen ble antatt å ha vært en skikkelig advarsel for andre leverandører, men tydeligvis ser det ut til at Dell, en av de tre beste PC-produsentene, har falt gjennom sprekkene. Selskapet prøver å snu ting allerede ved å avgi følgende uttalelse til media:

Kundesikkerhet og personvern er en topp bekymring og prioritering for Dell. Den nylige situasjonen som er reist er relatert til et kundesupport som er ment å gi en bedre, raskere og enklere kundesupportopplevelse.

Dessverre introduserte sertifikatet et utilsiktet sikkerhetsproblem. For å løse dette gir vi våre kunder instruksjoner om å fjerne sertifikatet permanent fra sine systemer via direkte e-post, på vårt kundesupport og teknisk support.

Vi fjerner også sertifikatet fra alle Dell-systemer som går fremover. Merk at kommersielle kunder som tar bilde av sine egne systemer ikke vil bli berørt av dette problemet. Dell forhåndsinstallerer ikke adware eller malware. Sertifikatet vil ikke installere seg selv igjen når det er riktig fjernet ved å bruke den anbefalte Dell-prosessen.

En Dell-representant laget også en uttalelse til The Verge sier: "Vi har et team som undersøker den nåværende situasjonen og vil oppdatere deg så snart vi har mer informasjon."

Fordi det ikke er noen detaljer om hvilke systemer som kan bli berørt, må kundene være avhengige av Dell for å få hjelp.

Er din Dell-PC i fare? Slik tester du det

Hvis du vil vite om systemet ditt kan bli påvirket, kan du gjøre det sjekk denne nettsiden opprettet av sikkerhetsjournalist Hanno Böck for å teste systemet ditt for dets tilstedeværelse.

Forskning så langt har gitt bevis på konsept-scenarier der eDellRoot kunne manipuleres og brukes til gyldige sertifikater som kan utløse angrep.